Technologia: Bezpieczeństwo

Obszar: AAA

Vendor: Cisco

Software: AAA feature compatibility required

Platforma: Catalyst platforms, Routing platforms

Co to jest Radius?

RADIUS to funkcja bezpieczeństwa działająca w trybie klient/serwer. Zapewnia autoryzacyjny dostęp do sieci i łączy w sobie procesy uwierzytelniania i autoryzacji. Co istotne, RADIUS nie ma możliwości kontrolowania poziomu uprawnień użytkowników. Obecnie wszystkie implementacje serwerów RADIUS działają na porcie 1812. Zatem UDP/1812 jest portem uwierzytelniania i autoryzacji, a UDP/1813 jest portem rozliczeniowym. Jednak historyczne wersje RADIUS używały protokołu UDP/1645 zarówno do uwierzytelniania i autoryzacji, jak i protokołu UDP/1646 do rozliczania.

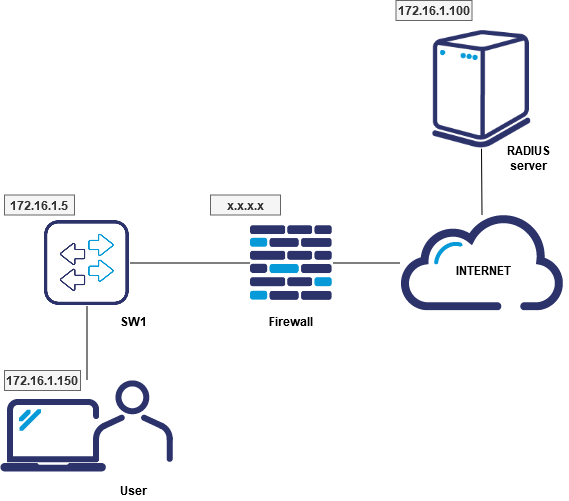

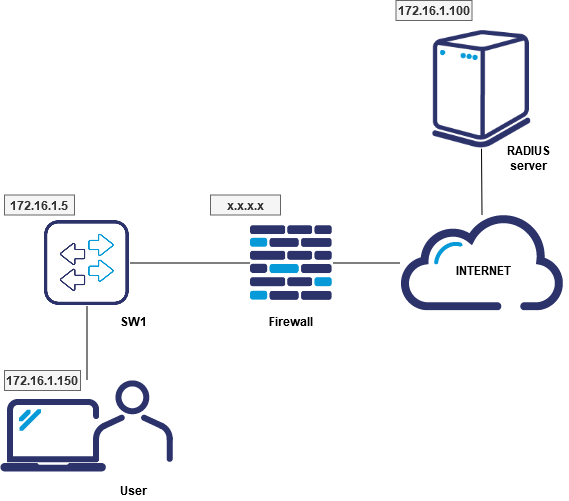

Weźmy następującą przykładową topologię sieci:

Konfiguracja RADIUS

Aby poprawnie skonfigurować RADIUS, należy najpierw utworzyć konta użytkowników i dodać określone urządzenia do serwera RADIUS. Następnie czas skonfigurować uwierzytelnianie i autoryzację logowania AAA. Załóżmy, że SW1 to przełącznik L3, ale może to być także router. Pamiętaj, aby najpierw globalnie włączyć AAA. Aby to zrobić, użyj polecenia „aaa new-model”, jak pokazano poniżej. Ponadto należy skonfigurować lokalizację serwera RADIUS wraz ze wspólnym kluczem szyfrowania uzgodnionym pomiędzy stronami klienta i serwera.

Przykład 1:

SW1(config)# aaa new-model

SW1(config)# aaa authentication login default group radius local

SW1(config)# aaa authorization exec default group radius local

SW1(config)# radius server-host 172.16.1.100

SW1(config)# radius server-host key zaq1@WSX

Zwróć uwagę, że w drugim wierszu nazwana lista jest listą domyślną (default) i istnieją dwie metody uwierzytelniania (radius i local). Oznacza to, że pierwszą metodą uwierzytelnienia jest RADIUS, jeżeli jednak nie odpowiada, wykorzystywana jest lokalna baza danych (użytkownik urządzeń lokalnych). Ma zastosowanie do tty, vty, konsoli i wszystkich innych połączeń logowania. Może zaistnieć sytuacja, że w poleceniu nie umieścimy słowa „lokalny”. W takim przypadku, jeśli nie ma połączenia z serwerem RADIUS, uwierzytelnianie nie powiedzie się. To samo dotyczy autoryzacji w trzeciej linii.

Przykład 2:

SW1(config)# aaa new-model

SW1(config)# aaa authentication login CONSOLE line

SW1(config)# aaa authorization exec default group radius local

W tym przypadku zdefiniowana jest lista CONSOLE, więc jeśli zastosujemy tę listę do line con 0, uzyskamy uwierzytelnienie przy użyciu hasła ustawionego na line con 0.

SW1(config)# line con 0

SW1(config-line)# exec timeout 0 0

SW1(config-line)# password zaq1@WSX

SW1(config-line)# login authentication CONSOLE

Aby uzyskać dostęp do konsoli, musisz wprowadzić hasło zaq1@WSX. Jeśli zmienimy „linię” na „lokalną”, lokalny użytkownik i hasło zostaną ponownie użyte. Wpisując „none” zamiast „line” lub „local” wyłączamy uwierzytelnianie.

Przykład 3:

SW1(config)# aaa new-model

SW1(config)# aaa authentication enable default group radius enable

SW1(config)# aaa authorization exec default group radius local

W tym ostatnim przypadku urządzenie poprosi o hasło, ale konieczne będzie zdefiniowanie nazwy użytkownika na serwerze RADIUS. Jeżeli serwer RADIUS nie odpowiada, używana jest lokalna baza danych (użytkownik urządzeń lokalnych).

Pozostała jeszcze jedna rzecz do zrobienia, aby ukończyć podstawową konfigurację RADIUS.

W zależności od konfiguracji RADIUS i dodania urządzeń do serwera, źródłowa sieć VLAN zostanie dodana do przełącznika. Host przedstawiony w artykule należy do sieci VLAN 101, której adres dodany jest do RADIUSA w postaci 172.16.1.150.

Dlatego musisz wpisać na przełączniku:

SW1(config)# ip radius source-interface Vlan601

Inna konfiguracja RADIUS

Możesz też skonfigurować RADIUS tworząc grupę serwerów. Aby to zrobić, należy wprowadzić polecenie:

SW1(config)# radius server someserver

SW1(config)# aaa group server radius somegroup

SW1(config-sg-radius)# server 172.16.1.100 acct-port 1616

SW1(config-sg-radius)# end

Autor: Karol Piatek

Poprzedni

Poprzedni