Technologia: FIREWALLS

Obszar: Ograniczenia ruchu

Dostawca: CISCO

Oprogramowanie: CISCO ADAPTIVE SECURITY APPLIANCE (ASA), ASA-OS, 8.3+

Platforma: CISCO ASA 5500, 5500-X

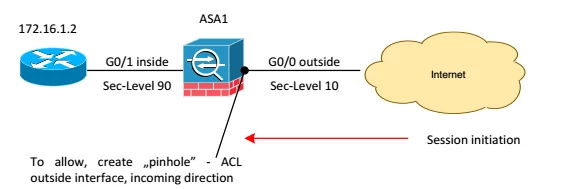

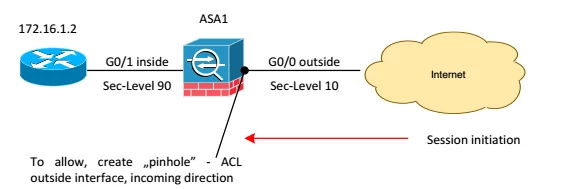

Lista ACL w ASA jest podobna do konfiguracji routera, z wyjątkiem przetwarzania i definicji maski (gdzie router używa symboli wieloznacznych). Adaptacyjny algorytm bezpieczeństwa sprawdza tylko pierwszy pakiet należący do określonej sesji. Kolejne pakiety są „znane” ASA i przełączane na „szybką ścieżkę”, aby nie wykorzystywać zasobów ASA. Listy ACL są używane do ograniczania lub zezwalania na ruch, gdy istnieje potrzeba zainicjowania transmisji z interfejsu o niższym poziomie bezpieczeństwa do interfejsu o wyższym poziomie bezpieczeństwa. Istnieje tylko jedna lista ACL na jednym interfejsie w danym zezwoleniu na kierunek.

Aby skonfigurować ACL zezwalający na połączenie z hostem 172.16.1.2, użyj poniższego polecenia:

access-list outside_in extended permit ip any host 172.16.1.2

access-group outside_in in interface outside

Uwaga: w wersjach ASA-OS po 8.3 podczas korzystania z NAT istnieje reguła wskazująca rzeczywisty adres docelowy, w naszym przypadku 172.16.1.2, zamiast mapowanego adresu IP, jak w starszych wersjach

Przydatne polecenia weryfikacji:

ASA2# show run access-list

ASA2# show access-list

Autor: Marcin Bialy

Poprzedni

Poprzedni