Segmentacja

Cisco Group-Based Policy/TrustSec definiowana programowo segmentacja to prostszy i skuteczniejszy sposób ochrony krytycznych zasobów biznesowych poprzez segmentację sieci niż tradycyjne podejścia oparte na sieciach VLAN.

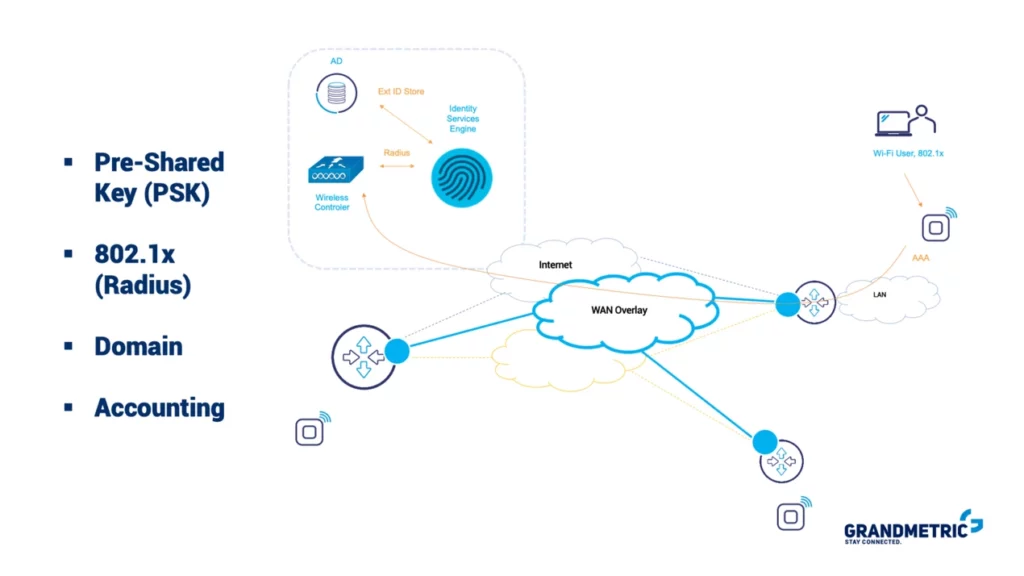

Zasady są definiowane za pomocą grup zabezpieczeń, a Cisco ISE służy jako kontroler segmentacji, upraszczając zarządzanie regułami przełącznika, routera, sieci bezprzewodowej i zapory. Takie podejście zapewnia lepsze bezpieczeństwo przy niższych kosztach niż tradycyjna segmentacja.

Analiza firmy Forrester Consulting wykazała, że koszty operacyjne zostały obniżone o 80%, a zmiany zasad były o 98% szybsze w przypadku klientów korzystających z zasad opartych na grupach/segmentacji TrustSec. Podejście to opiera się na otwartych standardach Internet Engineering Task Force (IETF) i jest obsługiwane na platformach innych firm i Cisco, w tym Open Daylight.

Segmentacja to kluczowy składnik Software-Defined Access (SDA), który wykorzystuje Cisco Digital Network Architecture (DNA) Controller i Cisco Identity Services Engine (ISE) do automatyzacji segmentacji sieci i zasad opartych na grupach.

Zasady oparte na tożsamości i segmentacja oddzielają definicje zasad bezpieczeństwa od sieci VLAN i adresów IP, umożliwiając bardziej elastyczne i skalowalne projektowanie sieci.

Podręczniki projektowania i wdrażania dostępu definiowanego programowo zawierają szczegółowe informacje na temat konfigurowania i wdrażania zasad opartych na grupie.

Przewodniki te mogą pomóc organizacjom we wdrożeniu SDA i wykorzystaniu zalet sieci definiowanych programowo, w tym ulepszonego bezpieczeństwa, zmniejszonej złożoności i zwiększonej elastyczności.

Cisco Identity Services Engine (ISE) może łączyć się z kontrolerem Cisco Application Centric Infrastructure (ACI) w celu rozszerzenia segmentacji w sieci korporacyjnej. Dzięki temu ISE może tworzyć i zapełniać tabele translacji SG-EPG, które są używane przez urządzenia brzegowe do tłumaczenia identyfikatorów TrustSec-ACI podczas przepływu ruchu między domenami sieciowymi.

Technologia TrustSec jest obsługiwana przez ponad 50 rodzin produktów Cisco i może współpracować z produktami typu open source i produktami innych firm. ISE działa jako kontroler zasad dla routerów, przełączników, urządzeń bezprzewodowych i rozwiązań bezpieczeństwa.

Do korzystania z tej funkcji wymagana jest licencja na ISE Advantage.

Licencje umożliwiające segmentację za pośrednictwem SDA obejmują Advantage lub Premier na Cisco ISE oraz Cisco DNA Premier/Cisco DNA Advantage.